FAQ

Découvrez les réponses à vos questions les plus fréquentes ici, dans notre FAQ.

Serveurs dédiés

Qu'est-ce qu'un serveur dédié ?

Un serveur dédié est un serveur utilisé exclusivement pour héberger des applications et des données pour une entreprise ou une organisation. Il est entièrement dédié à une seule entreprise et offre une grande flexibilité, une sécurité accrue et une grande capacité de traitement, ce qui en fait une solution idéale pour les entreprises qui ont des besoins spécifiques en matière de performance, de sécurité et de personnalisation. Les serveurs dédiés peuvent être gérés par l’entreprise elle-même ou par un fournisseur de services d’hébergement, en fonction des besoins de l’entreprise.

Quelles sont les fonctionnalités d'un serveur dédié ?

Un serveur dédié peut avoir plusieurs fonctionnalités en fonction des besoins de l’entreprise. Voici quelques-unes des fonctionnalités courantes :

- Hébergement de site web : un serveur dédié peut être utilisé pour héberger un ou plusieurs sites web.

- Stockage de données : vous pouvez stocker et gérer des données importantes en toute sécurité, telles que des fichiers, médias, bases de données, etc.

- Applications personnalisées : un serveur dédié peut être utilisé pour exécuter des applications personnalisées.

- Serveur de messagerie : vous pouvez héberger un serveur de messagerie, qui gère les e-mails entrants et sortants.

- Analyse de données : vous pouvez exécuter des programmes d’analyse de données ou des algorithmes, offrant une grande capacité de traitement et des temps de réponse rapides.

Comment choisir un serveur dédié ?

Voici les 8 étapes à prendre en compte pour choisir un serveur dédié :

Évaluez vos besoins spécifiques : Identifiez précisément les applications, la performance, la capacité de stockage et la connectivité dont votre entreprise a besoin.

1. Fixez un budget : Définissez un budget réaliste qui prend en compte les coûts de location, de bande passante et de gestion.

2. Choisissez entre géré et non géré : Décidez si vous avez besoin d’un serveur géré avec maintenance et support inclus, ou si vous préférez le gérer vous-même.

3. Sélectionnez la configuration matérielle : Choisissez le processeur, la RAM, le stockage et la connectivité en fonction de vos besoins de performance.

4. Vérifiez la localisation du datacenter : Optez pour un datacenter proche de vos utilisateurs ou offrant une connectivité Internet rapide.

5. Assurez une connectivité Internet fiable : Vérifiez que le datacenter dispose d’une connectivité Internet stable et redondante.

6. Évaluez la sécurité : Recherchez les mesures de sécurité physiques et électroniques mises en place pour protéger les serveurs.

7. Considérez les services de gestion : Si nécessaire, choisissez un fournisseur proposant des services de gestion comme la surveillance et les mises à jour.

N’hésitez pas à contacter notre équipe commerciale qui vous conseillera le mieux sur le serveur dédié le plus adapté selon vos besoins.

Comment se déroule la migration vers un serveur dédié hébergé dans un datacenter ?

La migration dépend de votre situation actuelle mais passe par la sauvegarde des données existantes, la configuration du nouveau serveur, la restauration des données et de tests pour s’assurer que tout fonctionne correctement.

Serveurs virtualisés

Qu'est-ce qu'un serveur virtuel ?

Un serveur virtuel est une représentation logicielle d’un ordinateur physique. Il permet d’exécuter un système d’exploitation et des applications de manière isolée sur un serveur physique.

Comment fonctionne un serveur virtuel ?

Une VM fonctionne en utilisant une technologie de virtualisation pour partager les ressources d’un serveur physique entre plusieurs machines virtuelles. Chaque VM dispose de son propre système d’exploitation, de sa mémoire, de son espace de stockage et de ses ressources CPU, ce qui lui permet de fonctionner de manière indépendante.

Quels sont les cas d'utilisation courants des VM ?

Les serveurs virtuels sont couramment utilisés pour l’hébergement de sites web, l’exécution d’applications, l’hébergement de bases de données, le développement et le test de logiciels et bien d’autres cas où une infrastructure serveur est nécessaire.

Comment choisir la taille des VM pour les besoins de mon entreprise ?

La taille des VM dépend des besoins en ressources de vos applications. Vous devez tenir compte de la CPU, de la RAM, de l’espace de stockage et du réseau. N’hésitez pas à contacter notre équipe commerciale, qui vous conseillera le mieux selon vos besoins.

Serveurs nas

Qu'est-ce qu'un NAS ?

Un NAS (Network Attached Storage) est un serveur de stockage de données connecté à un réseau. Il permet de stocker, partager et sauvegarder des fichiers, des données et des médias.

Puis-je accéder à l'ensemble de mes fichiers sur différents supports ?

Vous pouvez accéder à l’ensemble de vos fichiers depuis n’importe quel appareil connecté à internet, tels que votre ordinateur, votre smartphone ou votre tablette.

Quelles sont les principales fonctionnalités d'un NAS ?

Les principales fonctionnalités d’un NAS sont les suivantes :

- Stockage de fichiers : un NAS permet de stocker différents types de fichiers tels que : documents, photos, vidéos, fichiers audio, etc.

- Partage de fichiers : grâce à la connexion réseau, un NAS permet de partager facilement des fichiers volumineux entre différents ordinateurs et appareils connectés.

- Sauvegarde de données : un NAS peut être utilisé pour sauvegarder les données de différents ordinateurs et appareils, offrant ainsi une solution de sauvegarde centralisée.

- Accès à distance : un NAS peut être configuré pour permettre un accès à distance aux fichiers stockés, ce qui est pratique pour les personnes qui travaillent à distance ou en déplacement.

- Diffusion multimédia : certains NAS disposent de fonctionnalités de diffusion multimédia, permettant de diffuser des vidéos et des fichiers audio directement sur des appareils connectés.

- Sécurité : les NAS peuvent offrir des fonctionnalités de sécurité avancées, telles que la protection par mot de passe et le chiffrement des données stockées.

- Gestion de stockage : un NAS permet de gérer facilement l’espace de stockage, en ajoutant ou en supprimant des disques durs, en créant des volumes de stockage, etc.

Lors d'une erreur de suppression d'un fichier, quelles sont les solutions de récupération ?

Si vous avez supprimé accidentellement un fichier sur un NAS (Network Attached Storage), il existe des solutions pour tenter de récupérer ce fichier, mais cela dépend de la configuration de votre NAS. Voici quelques-unes des méthodes les plus courantes :

- Vérifiez la corbeille du NAS : certains NAS ont une corbeille où les fichiers supprimés sont stockés pendant une certaine période avant d’être définitivement supprimés. Si votre NAS dispose d’une corbeille, connectez-vous à l’interface d’administration du NAS et recherchez le fichier supprimé. Si vous le trouvez, vous pouvez le restaurer.

- Utilisez une sauvegarde : si vous avez mis en place une sauvegarde de vos données, vous pouvez récupérer le fichier supprimé à partir de la sauvegarde.

- Contactez votre hébergeur.

Infogérance

Qu'est-ce que l'infogérance ?

L’infogérance, ou gestion externalisée de l’informatique, est le recours à un prestataire de services tiers pour gérer les activités informatiques d’une entreprise, y compris la maintenance, la surveillance, la gestion des logiciels et du matériel, ainsi que le support technique.

Comment se déroule la transition vers l'infogérance ?

La transition passe par une évaluation de votre environnement informatique actuel, la définition des services requis, la négociation du contrat, et la mise en place d’un commercial dédiée pour gérer vos demandes.

Quelles sont les avantages de l'infogérance en matière de sécurité informatique ?

Votre hébergeur cloud met en place des mesures de sécurité strictes, telles que la surveillance des menaces, la gestion des correctifs de sécurité, l’authentification multi-facteurs, et le chiffrement des données pour garantir la sécurité de votre système informatique.

Quels services sont généralement inclus dans un contrat d'infogérance ?

Votre contrat d’infogérance inclut la maintenance matérielle et logicielle, la surveillance des systèmes, la gestion des mises à jour, la sécurité informatique, la gestion des sauvegardes, le support technique, la gestion des réseaux, et bien plus encore, en fonction de vos besoins spécifiques.

Hébergement web

Qu'est-ce qu'un hébergement web ?

Un hébergement web est un service qui permet à un individu ou à une entreprise de rendre son site web accessible en ligne.

Quels sont les différents types d'hébergements web

Il existe plusieurs types d’hébergement web, adaptés à différents besoins et niveaux de ressources. Voici les principaux types d’hébergement web :

- Hébergement mutualisé : Dans ce type d’hébergement, plusieurs sites web sont hébergés sur un même serveur. Les ressources du serveur, telles que l’espace de stockage, la bande passante et la puissance de traitement, sont partagées entre les différents utilisateurs. C’est une option économique, car les coûts sont répartis entre plusieurs utilisateurs. Cependant, les performances peuvent être affectées si l’un des sites web consomme trop de ressources.

- Hébergement dédié : Dans l’hébergement dédié, vous avez un serveur entier dédié exclusivement à votre site web. Cela signifie que toutes les ressources du serveur sont à votre disposition, ce qui permet des performances optimales et une plus grande flexibilité de configuration. Vous avez un contrôle total sur le serveur et pouvez personnaliser les ressources en fonction de vos besoins. Cependant, l’hébergement dédié est généralement plus coûteux que l’hébergement partagé.

- Hébergement cloud : L’hébergement sur le cloud utilise des ressources provenant de plusieurs serveurs physiques interconnectés. Cela permet une grande flexibilité et évolutivité, car les ressources peuvent être ajustées en fonction des besoins. L’hébergement cloud offre également une plus grande résilience, car les données sont répliquées sur plusieurs serveurs. Vous payez généralement en fonction de l’utilisation réelle des ressources.

Quelles sont les caractéristiques importantes à considérer lors du choix de votre hébergement web ?

Les caractéristiques à prendre en compte incluent l’espace de stockage, la bande passante, la fiabilité du serveur, le support technique, la sécurité, les sauvegardes, et les options de personnalisation.

Qu'est-ce qu'un nom de domaine et pourquoi est-il nécessaire ?

Un nom de domaine est l’adresse web qui permet aux utilisateurs de trouver votre site. Il est nécessaire car il rend votre site plus accessible et mémorable.

Certificat SSL

Qu'est-ce que un certificat SSL ?

Un certificat SSL (Secure Sockets Layer) est un protocole de sécurité essentiel utilisé pour établir une connexion sécurisée entre un navigateur web et un serveur web. Il a pour principal objectif de crypter les données échangées entre l’utilisateur et le serveur, garantissant ainsi la confidentialité et la sécurité des informations transmises.

Pourquoi ajouter un certificat SSL à mon site web ?

L’ajout d’un certificat SSL (Secure Sockets Layer) à votre site web présente plusieurs avantages importants, tant pour la sécurité de vos utilisateurs que pour la crédibilité de votre site. Voici pourquoi vous devriez envisager d’ajouter un certificat SSL à votre site web :

1. Sécurité des données :

– Chiffrement des données : Un certificat SSL chiffre les données échangées entre le navigateur d’un visiteur et votre serveur web. Cela signifie que les informations sensibles telles que les identifiants de connexion, les informations de paiement et d’autres données personnelles sont protégées contre les interceptions par des tiers malveillants.

2. Confiance des utilisateurs :

Les sites web sécurisés affichent un cadenas dans la barre d’adresse du navigateur et utilisent « https:// » au lieu de « http:// ». Cela rassure les visiteurs quant à la sécurité de leur navigation sur votre site.

3. SEO (Optimisation pour les moteurs de recherche) :

– Amélioration du classement dans les moteurs de recherche : Les moteurs de recherche, tels que Google, favorisent les sites web sécurisés en leur accordant un meilleur classement dans les résultats de recherche. Avoir un certificat SSL peut donc contribuer à améliorer la visibilité de votre site.

4. Conformité aux réglementations :

– Respect de la législation : Dans de nombreuses régions du monde, des lois et des réglementations strictes exigent que les sites web traitant des données personnelles, en particulier les données de paiement, utilisent des connexions sécurisées. Un certificat SSL vous aide à vous conformer à ces exigences légales.

5. Protection contre les attaques :

– Prévention des attaques de type « man-in-the-middle » : Un certificat SSL empêche les attaquants d’intercepter les données en transit entre le navigateur et le serveur. Cela réduit le risque d’attaques « man-in-the-middle » où un attaquant tente de voler des informations sensibles.

6. Amélioration de la crédibilité :

– Augmentation de la confiance des visiteurs : Les visiteurs sont plus enclins à faire affaire avec des sites web qui démontrent un engagement envers la sécurité. L’absence d’un certificat SSL peut faire craindre que votre site ne soit pas fiable.

7. Protection contre les avertissements de navigateur :

– Évite les avertissements de sécurité des navigateurs : Les navigateurs modernes signalent les sites non sécurisés avec des avertissements, ce qui peut dissuader les visiteurs de continuer à naviguer sur votre site. Un certificat SSL évite ces avertissements.

Tous les certificats sont-ils identiques ?

Non, tous les certificats SSL ne sont pas identiques. Il existe différents types de certificats SSL conçus pour répondre à des besoins spécifiques en matière de sécurité et de validation.

N’hésitez pas à demander à notre équipe commerciale, qui vous conseillera le mieux sur le certificat SSL dont vous avez besoin.

Combien de temps est valide un certificat SSL ?

La durée de validité d’un certificat SSL varie en fonction du type de certificat et de l’autorité de certification, mais elle est généralement de 1 à 2 ans. Vous devrez le renouveler avant son expiration pour maintenir la sécurité de votre site web. Dans le cas où vous avez pris un certificat SSL avec Global SP, nous nous chargerons de le renouveler.

Location de baies

Qu'est-ce que la location de baies ?

La location de baie consiste à louer un espace physique dans un datacenter pour y héberger des équipements informatiques, tels que des serveurs, des commutateurs réseau, et des dispositifs de stockage.

Quels sont les avantages de la location de baies ?

Les avantages incluent une meilleure sécurité physique, une alimentation électrique redondante, une connectivité réseau haut débit, une climatisation et un contrôle d’humidité fiables, ainsi que la possibilité d’accéder à un personnel technique sur place pour la maintenance.

Microsoft 365

Qu'est-ce que Microsoft 365 ?

Microsoft 365 est une suite d’applications et de services en ligne qui offrent aux utilisateurs une expérience de collaboration et de productivité optimale. La suite comprend des outils de collaboration tels que Microsoft Exchange, SharePoint, OneDrive, ainsi que des outils de productivité tels que la suite bureautique Microsoft 365 (Word, Excel, PowerPoint, Note). Microsoft 365 est devenue l’outil incontournable pour les professionnels qui souhaitent pouvoir accéder à leurs fichiers et applications de travail depuis n’importe quel appareil et ce en tout lieu.

Quels sont les avantages de prendre une licence Microsoft 365 chez Global SP ?

Les avantages de souscrire à une licence Microsoft 365 auprès de Global SP :

Expertise et accompagnement :

- En tant que partenaire Microsoft agréé, Global SP dispose d’une expertise approfondie des solutions Microsoft 365.

- Vous bénéficiez d’un accompagnement personnalisé pour vous aider à choisir la licence la mieux adaptée à vos besoins et à déployer la solution au sein de votre organisation.

- Global SP vous propose également des formations et des supports pour vous aider à tirer le meilleur parti de Microsoft 365.

Solutions sur mesure :

- Nous vous proposons des offres sur mesure qui répondent à vos besoins et à votre budget.

- Vous pouvez choisir parmi une large gamme de licences et d’options pour configurer une solution Microsoft 365 qui correspond parfaitement à votre utilisation.

- Global SP vous propose également des solutions de cloud hybride qui vous permettent de combiner les avantages du cloud computing avec les fonctionnalités de votre infrastructure sur site.

Sommes-nous limités sur le nombre de licences ?

Non, il n’y a pas de limite au nombre de licences Microsoft 365 que vous pouvez acheter pour votre entreprise.

Le nombre de licences dont vous avez besoin dépendra de vos besoins spécifiques.

Voici quelques facteurs à prendre en compte lors de votre décision :

- Le nombre d’utilisateurs dans votre organisation

- Les appareils que vos utilisateurs utiliseront pour accéder à Microsoft 365

- Les fonctionnalités de Microsoft 365 dont vos utilisateurs ont besoin

Puis-je utiliser Microsoft 365 sur plusieurs appareils ?

Oui, vous pouvez utiliser Microsoft 365 sur plusieurs appareils tels que les ordinateurs, les tablettes et les smartphones. La licence Microsoft 365 est associée à un utilisateur, ce qui lui permet d’accéder aux applications et aux services sur différents appareils.

Messagerie exchange

Qu'est-ce que Microsoft Exchange ?

Microsoft Hosted Exchange est un service de messagerie basé sur le cloud qui utilise la plateforme Exchange de Microsoft pour fournir des fonctionnalités de messagerie, de calendrier, de contacts et de collaboration aux entreprises. Les utilisateurs peuvent accéder à leurs e-mails et à d’autres données depuis n’importe quel appareil connecté à Internet.

Comment synchroniser mes mails sur mon mobile ?

Pour savoir comment synchroniser vos emails sur un appareil Android cliquez ici

Pour savoir comment synchroniser vos emails sur un appareil iOS cliquez ici

Pour savoir comment synchroniser vos emails sur un appareil Windows Phone cliquez ici

Qu'est-ce qu'un groupe de distribution sur Outlook ?

Un groupe de distribution sur Outlook est un outil permettant de regrouper plusieurs adresses e-mail en une seule entité, facilitant ainsi l’envoi de messages à un ensemble de destinataires de manière efficace. Ces groupes peuvent être utilisés pour envoyer des courriers électroniques à plusieurs personnes sans avoir à saisir manuellement chaque adresse à chaque envoi. Un groupe de distribution peut inclure des contacts individuels, d’autres groupes de distribution ou même des adresses de messagerie externes.

Les groupes de distribution sont couramment utilisés pour organiser et simplifier la communication au sein d’une entreprise, notamment pour des équipes, des départements ou des projets spécifiques. Ils permettent également de gérer plus facilement les listes de diffusion pour les newsletters, les annonces ou les notifications internes. Lorsqu’un e-mail est envoyé à un groupe de distribution, il est automatiquement relayé à tous les membres du groupe, simplifiant ainsi la communication et la gestion des contacts.

Puis-je accéder à ma messagerie en Webmail ?

Oui, vous pouvez accéder à votre messagerie en Webmail depuis n’importe quel appareil connecté à Internet (PC / Mac, tablette, smartphone) et sur n’importe quel navigateur web via l’adresse suivante : https://mail.hostedexchange2010.fr

Pour les versions 2016 : https://mail.globalsp.com

Encrypt and share

Qu'est-ce qu'un logiciel de transfert de fichier en ligne ?

Un logiciel de transfert de fichier est un outil qui permet de partager des fichiers volumineux à un ou plusieurs destinataires facilement et rapidement. Ces services permettent de ne pas passer par une messagerie mail qui pourrait bloquer l’envoi à cause de la taille maximum de fichier imposée.

Qu'est-ce qu'Encrypt and Share ?

Encrypt and Share est la solution idéale pour envoyer des fichiers, photos, vidéos, dossiers volumineux ainsi que des mots de passe à un ou plusieurs contacts. Et ceux, de manière simple, rapide et sécurisé.

Où sont hébergés les fichiers envoyés ?

En utilisant notre outil pour envoyer vos fichiers et vos mots de passe, vous disposez d’une infrastructure cloud 100% française dédiée et sécurisée. Les fichiers envoyés sont automatiquement supprimés après que votre destinataire l’ait ouvert et ne sont pas conservés.

Quels sont les avantages d'Encrypt and Share ?

Ecrypt and Share facilite le partage de fichiers entre les employés, les partenaires commerciaux et les clients. Cela permet une collaboration plus efficace et améliore la productivité.

Sharepoint

Qu'est-ce que SharePoint ?

SharePoint, développé par Microsoft, est une plateforme de collaboration pour les entreprises. Elle permet la création de sites web personnalisés pour partager des documents et des informations. Intégré étroitement à Microsoft 365, SharePoint offre des outils de gestion des documents, d’intranet et d’automatisation des processus. Ses fonctionnalités peuvent être personnalisées pour répondre aux besoins spécifiques de chaque entreprises.

Comment puis-je accéder à SharePoint ?

Vous pouvez accéder à SharePoint via un navigateur web en utilisant l’URL de votre site SharePoint. De plus, SharePoint peut être intégré à d’autres applications Microsoft, comme Microsoft 365 et Microsoft Teams.

Comment créer un site SharePoint ?

Les utilisateurs autorisés peuvent créer un site SharePoint en utilisant l’interface en ligne. Vous pouvez choisir parmi différents modèles de sites en fonction de vos besoins spécifiques.

SharePoint est-il sécurisé ?

Oui, SharePoint propose des fonctionnalités de sécurité avancées, notamment la gestion des droits d’accès, le chiffrement des données, la détection des menaces et la conformité aux réglementations, pour protéger vos informations sensibles. Notre équipe technique s’assure que vos données soient protégées.

Archivage d’emails

Qu'est-ce que l'archivage d'emails ?

L’archivage des e-mails est le processus de stockage sécurisé des e-mails et des pièces jointes dans un espace de stockage en ligne, sur un serveur dans un datacenter pour des raisons de conservation, de gestion des données et de conformité réglementaire.

Comment fonctionne l'archivage des e-mails ?

Les e-mails sont transférés de la boîte de réception principale vers un espace de stockage en ligne sécurisé, généralement via un processus automatisé. Vous pouvez ensuite accéder à ces e-mails archivés lorsque vous en avez besoin.

Pourquoi devrais-je archiver mes e-mails dans le cloud ?

L’archivage des e-mails permet de conserver une trace de toutes les communications électroniques de votre entreprise, de simplifier la recherche d’e-mails importants, de respecter les exigences légales en matière de conservation des données et de libérer de l’espace dans votre boîte de réception principale.

Quelle est la durée de conservation recommandée pour les e-mails archivés ?

La durée de conservation recommandée dépend des réglementations spécifiques de votre secteur et de votre entreprise. Elle peut varier de quelques années à plusieurs décennies. Il est important de respecter les réglementations applicables.

Bureau virtuel, citrix et rds

Qu'est-ce qu'un bureau virtuel et comment fonctionne-t-il ?

Un bureau virtuel est un environnement de travail numérique qui repose sur une infrastructure Cloud et permet aux utilisateurs d‘accéder à leurs applications, fichiers et données depuis n’importe quel appareil connecté à Internet, offrant ainsi une flexibilité et une mobilité accrues.

Par ailleurs, les applications et les données sont hébergées dans notre datacenter, et les utilisateurs y accèdent via une connexion Internet sécurisée. Les actions de l‘utilisateur sont exécutées sur des serveurs distants, puis renvoyées à l‘appareil de l‘utilisateur.

Quels sont les avantages d'un bureau virtuel pour les entreprises ?

Les avantages incluent la réduction des coûts d‘infrastructure, l‘amélioration de la sécurité des données, la flexibilité pour les employés travaillant à distance, la gestion centralisée des applications et des mises à jour, et la capacité à évoluer rapidement en fonction des besoins de l‘entreprise.

Comment fonctionne Citrix ?

Citrix est une solution de virtualisation des applications et postes de travail. Il permet aux entreprises de fournir des postes de travail virtuels à leurs salariés et offre une expérience utilisateur similaire à celle d‘un poste de travail traditionnel, mais avec la flexibilité et la mobilité offertes par la virtualisation. Vos salariés ont ainsi accès à distance à leur bureau depuis chez eux.

Quels sont les avantages de l'utilisation de Citrix pour les entreprises ?

Les avantages incluent la réduction des coûts d‘infrastructure, la sécurité renforcée, la gestion centralisée des postes de travail, la mobilité des utilisateurs, la flexibilité, la prise en charge du télétravail, et la facilité de déploiement des applications.

Qu'est-ce que Microsoft RDS ?

Microsoft RDS ou Remote Desktop Services, est une technologie de virtualisation de bureau et d’applications développée par Microsoft. Nous hébergeons vos applications et vos bureaux dans notre datacenter parisien, et vos collaborateurs se connectent à leurs ressources à partir de n’importe quel appareil connecté à Internet. Les ressources sont rendues accessibles via le protocole RDP (Remote Desktop Protocol).

Puis-je personnaliser mon bureau avec Microsoft RDS ?

Oui, vous pouvez personnaliser votre bureau virtuel. Contactez directement notre équipe, qui ajoutera toutes vos applications, fichiers, et configuera vos paramètres de manière à répondre à vos besoins spécifiques.

Global Backup

Pourquoi devrais-je choisir Global Backup ?

Global Backup offre une protection robuste des données, une gestion centralisée, une haute disponibilité, des sauvegardes automatisées, une récupération rapide et une sécurité avancée pour vos données essentielles.

Quels types de données peuvent être sauvegardés avec Global Backup ?

Global Backup prend en charge la sauvegarde de divers types de données : les fichiers, les bases de données, les systèmes d’exploitation, les machines virtuelles, les applications et les serveurs.

Où sont sauvegardées mes données avec Global Backup ?

Global Backup sauvegarde vos données de manière sécurisée dans nos Datacenters français. Nous vous garantissons pour l’hébergement de vos données :

• une confidentialité et une sécurité optimale via un cryptage AES 256 bits et transmission SSL

• un droit de réversibilité que vous pouvez exercer à tout moment

Est-il possible d'automatiser les sauvegardes avec Global Backup ?

Oui, Global Backup propose des planifications de sauvegarde automatisées, permettant de configurer des sauvegardes régulières selon un horaire prédéfini.

Veeam backup

Qu'est-ce que Veeam Backup ?

Veeam Backup est une solution de sauvegarde et de récupération de données qui offre une protection complète des données pour les environnements virtuels, physiques et cloud.

Comment fonctionne la sauvegarde Veeam Backup ?

Veeam Backup effectue des sauvegardes périodiques des données en créant des images complètes ou incrémentielles des serveurs, des VM ou des données. Ces sauvegardes sont ensuite stockées dans des emplacements dédiés, dans notre datacenter.

Quels sont les avantages de Veeam Backup par rapport aux solutions de sauvegarde traditionnelles ?

Les avantages de Veeam incluent une reprise rapide après incident, une sauvegarde hors site facile grâce au cloud, une gestion simplifiée, une protection contre les ransomwares, et une intégration native avec les environnements virtualisés.

Quels types de données peuvent être sauvegardés avec Veeam Backup ?

Veeam Backup prend en charge la sauvegarde de serveurs physiques, de machines virtuelles, de bases de données, de fichiers, d’applications et d’environnements cloud tels que Microsoft 365 et AWS.

Anti-spam avancé

Comment fonctionne une solution anti-spam ?

Les solutions anti-spam utilisent diverses techniques, telles que l’analyse des en-têtes d’e-mail, l’analyse du contenu, les listes noires, les filtres heuristiques et l’apprentissage automatique pour détecter et bloquer le spam.

Puis-je personnaliser les paramètres de ma solution anti-spam ?

Oui, notre anti-spam permet une personnalisation des paramètres pour s’adapter aux besoins spécifiques de votre entreprise.

Quels sont les risques si un collaborateur ouvre un spam ?

Les risques pour votre entreprise si un spam est ouvert par un collaborateur peuvent inclure :

1. Infection par des logiciels malveillants : Les spams peuvent contenir des virus, des ransomwares ou d’autres types de logiciels malveillants qui peuvent infecter votre système et compromettre la sécurité de vos données.

2. Perte de données confidentielles : Certains spams peuvent être conçus pour voler des informations sensibles, telles que des identifiants de connexion, des informations bancaires ou des données d’entreprise, ce qui peut entraîner des pertes financières ou des violations de la confidentialité.

3. Attaques de phishing : Certains spams peuvent être des tentatives de phishing, où les cybercriminels se font passer pour des entités légitimes afin de vous inciter à divulguer des informations personnelles ou confidentielles.

Comment puis-je éviter de faux positifs (des e-mails légitimes bloqués par erreur) ?

Pour éviter les faux positifs, vous pouvez configurer des listes blanches pour autoriser certains expéditeurs de confiance et surveiller régulièrement le dossier de spam pour vérifier les faux positifs.

Antivirus avancé

Qu'est-ce qu'un antivirus ?

Un antivirus est un logiciel conçu pour détecter, bloquer et éliminer les logiciels malveillants, tels que les virus, les vers, les chevaux de Troie, les ransomwares et les spywares, afin de protéger un ordinateur ou un réseau contre les menaces informatiques.

Quels sont les systèmes d'exploitation pris en charge ?

Concernant les systèmes d’exploitation pris en charge, il y a :

Pour les ordinateurs :

- Microsoft Windows 11, 10, 8.1, 8, 7

- ARM64 : Veuillez noter que certaines caractéritiques et fontionnalités de Microsoft Windows on ARM ne sont pas prises en charge.

- mocOS 10.12 et plus. ESET Endpoint Antivirus pour version 7 et suivantes offre une prise en charge native des puces Apple basées sur l’architecture ARM.

- Ubuntu Desktop 18.04 LTS et 64-bit Red Hat Enterprise Linux 7 64-bit

Pour les smartphones et tablettes :

- Android 5 (Lollipop) et au dessus.

- iOS 9 et au dessus.

Pour serveurs :

- Microsoft Windows Server 2022, 2019, 2016, 2012

- Microsoft Windows Server Core 2012, 2008R2

- Microsoft Windows Small Business Server 2011

- RedHat Enterprise Linux (RHEL) 7, 8

- CentOS 7, 8

- Ubuntu Server 18.04 LTS, 20.04 LTS

- Debian 10, 11

- SUSE Linux Enterprise Server (SLES) 12, 15

- Oracle Linux 8

- Amazon Linux 2

PRA / PCA

Quelle est la différence entre un PRA et un PCA ?

Le PCA se concentre sur la continuité des activités essentielles pendant une interruption, tandis que le PRA vise à rétablir l’ensemble des activités commerciales après une interruption.

Quelles sont les étapes clés pour élaborer un PRA et un PCA efficaces ?

Les étapes comprennent l’identification des risques, l’évaluation de l’impact, la définition des objectifs, la création de plans d’action, les tests et les exercices, la formation du personnel et la mise à jour régulière des plans.

Que faire en cas d'incident ?

Activez le plan approprié, assurez la sécurité du personnel, communiquez avec les parties prenantes, restaurez les systèmes essentiels, et documentez les actions prises pour une analyse post-incident.

Pourquoi un PRA et un PCA sont-ils importants pour une entreprise ?

Ils sont essentiels pour minimiser les perturbations, réduire les pertes financières, protéger la réputation de l’entreprise et se conformer aux réglementations en matière de continuité d’activité.

Téléphonie Teams

Comment fonctionne la téléphonie Teams ?

La téléphonie Teams est une fonctionnalité de Microsoft Teams qui permet aux utilisateurs de passer et de recevoir des appels téléphoniques depuis l’application Teams. Il remplace les PBX traditionnels et offre une multitude de capacités d’appel avec un système de contrôle d’appel basé sur le cloud, qui fournit la charge de travail globale de téléphonie pour Microsoft Teams.

Quels sont les prérequis pour utiliser la téléphonie Teams ?

Vous avez besoin d’une licence Microsoft 365 avec le service d’appels Microsoft Teams et d’un numéro de téléphone attribué. (forfait téléphonique)

Puis-je utiliser mon propre forfait d'appels ?

Oui, les clients peuvent contacter notre support pour demander à utiliser leur propre forfait d’appels. Une configuration appelée Routage direct permet aux clients de connecter des jonctions vocales directement de leur réseau à Teams, ou d’interconnecter d’autres entités de téléphonie telles que des centres d’appel ou des appareils analogiques.

Puis-je utiliser des appareils téléphoniques physiques avec Teams ?

Oui, vous pouvez utiliser des téléphones physiques compatibles avec Teams pour passer et recevoir des appels.

Téléphonie wildix

Qu'est-ce que Wildix et comment fonctionne-t-il pour les entreprises ?

Wildix est une plateforme de communication unifiée qui combine la téléphonie d’entreprise, la messagerie instantanée, la visioconférence et d’autres outils de communication. Il est basé sur la technologie VoIP (Voix sur IP) et est conçu pour aider les entreprises à améliorer leur communication interne et externe.

Quels types d'appareils sont compatibles avec Wildix ?

Wildix est compatible avec différentes gammes d’appareils, notamment les téléphones VoIP, les ordinateurs, les smartphones et les tablettes. Vous pouvez utiliser l’application Wildix sur ces appareils pour accéder à vos services de communication.

Quelles sont les fonctionnalités de sécurité de Wildix pour protéger mes communications ?

Wildix offre des fonctionnalités de sécurité telles que le chiffrement des appels, la protection contre les attaques de sécurité, la gestion des droits d’accès…etc, pour garantir la sécurité de vos communications.

Quels sont les coûts associés à l'utilisation de Wildix ?

Les coûts peuvent varier en fonction de la taille de votre entreprise, de la configuration requise et des services supplémentaires. N’hésitez pas à contacter notre équipe commerciale qui vous conseillera le mieux selon vos besoins.

Fibre optique : Fibre dédiée / Fibre mutualisée

Qu'est-ce que la fibre optique et en quoi est-elle différente des autres technologies de connectivité ?

La fibre optique est une technologie de transmission de données qui utilise des câbles en verre ou en plastique pour transmettre des signaux lumineux. Elle se distingue des technologies de cuivre, telles que DSL ou Ethernet, par sa vitesse, sa capacité à transporter de grandes quantités de données sur de longues distances, et sa résistance aux interférences électromagnétiques.

Comment choisir entre la fibre optique dédiée et la fibre optique mutualisée pour mon entreprise ?

La décision dépend de vos besoins en bande passante et de la criticité de vos applications. Si vous avez besoin de performances constantes et que vous gérez des applications sensibles, la fibre optique dédiée est généralement recommandée.

Est-ce que la fibre optique dédiée nécessite une installation spéciale ?

Oui, l’installation de la fibre optique dédiée nécessite généralement des travaux de câblage spécifiques. Un technicien qualifié doit installer et configurer la ligne pour garantir un fonctionnement optimal.

La fibre optique est-elle sécurisée pour les communications d'entreprise ?

Oui, la fibre optique est considérée comme l’une des options de connectivité les plus sécurisées, car elle est difficile à intercepter et à pirater.

ADSL / SDSL

Qu'est-ce que l'ADSL et l'SDSL ?

L’ADSL et l’SDSL sont des technologies d’accès à Internet à haut débit utilisant les lignes téléphoniques existantes. L’ADSL offre une vitesse de téléchargement plus élevée que la vitesse de téléchargement, tandis que l’SDSL offre des vitesses de téléchargement et de téléversement égales.

Quelle est la vitesse typique de l'ADSL et de l'SDSL ?

Les vitesses varient en fonction de la distance par rapport au central téléphonique. L’ADSL peut offrir des vitesses allant de 1 à 20 Mbit/s en téléchargement et de 128 Kbit/s à 1 Mbit/s en téléchargement. Le SDSL offre généralement des vitesses symétriques allant de 1 à 20 Mbit/s.

L'ADSL et le SDSL sont-ils encore pertinents avec l'avènement de la fibre optique ?

Bien que la fibre optique offre des vitesses supérieures et un Très Haut Débit, l’ADSL et le SDSL restent pertinents dans les zones où la fibre optique n’est pas encore disponible ou en tant que solution de secours en cas de panne de la fibre.

Routeur 4G

Qu'est-ce qu'un routeur 4G ?

Un routeur 4G est un dispositif qui utilise le réseau mobile 4G (ou 5G) pour fournir une connexion Internet haut débit à un réseau local d’entreprise.

Comment fonctionne un routeur 4G ?

Le routeur 4G se connecte au réseau mobile de l’opérateur de téléphonie mobile via une carte SIM et convertit le signal mobile en une connexion Internet Wi-Fi ou Ethernet pour les appareils connectés.

Pourquoi les entreprises utilisent-elles des routeurs 4G ?

Les entreprises utilisent des routeurs 4G pour établir une connectivité Internet de secours en cas de panne de leur connexion fixe, pour étendre la connectivité à des sites distants, ou pour fournir un accès Internet temporaire lors d’événements ou de déploiements sur le terrain.

Les routeurs 4G prennent-ils en charge la sécurité des données ?

Oui, la majorité des routeurs 4G prennent en charge des fonctionnalités de sécurité telles que le chiffrement WPA2/WPA3, les pare-feu, la gestion des adresses IP et les protocoles de sécurité pour protéger les données de l’entreprise.

Développement spécifique

Pourquoi opter pour un développement spécifique ?

Les entreprises ont souvent des besoins uniques qui ne peuvent pas être satisfaits par des logiciels existants sur le marché. Le développement spécifique permet de créer des solutions personnalisées pour automatiser des processus, améliorer l’efficacité et résoudre des problèmes spécifiques.

Quels types d'applications peuvent être développés ?

Notre équipe d’experts en développement et de commerciaux est à l’écoute de vos projets. Tout est possible :

- Logiciel ERP/CRM

- Application métier

- Logiciel d’envoi de fichiers

- Site intranet…etc.

Si je demande le développement d'une application, sera t-elle évolutive ?

Oui, nos développements spécifiques peuvent être conçues avec évolutivité à l’esprit, ce qui permet d’ajouter des fonctionnalités et de s’adapter aux besoins changeants de votre entreprise.

Comment la sécurité est-elle prise en compte dans le développement spécifique ?

La sécurité est une priorité lors du développement spécifique. Nos développeurs intègrent des fonctionnalités de sécurité telles que le chiffrement des données, la gestion des accès et la protection contre les vulnérabilités.

Solutions d’impression

Quels sont les avantages d’utiliser un service d'impression en entreprise ?

Le recours à un service d’impressions offre à votre entreprise de nombreux avantages :

1. Réduction des coûts : Réduisez les dépenses d’impression en optimisant l’espace disponible pour le stockage et les consommables utilisés.

2. Meilleure gestion des ressources : Gérez efficacement vos parcs d’imprimantes et de photocopieurs. Vous avez la garantise que les périphériques sont utilisés de manière optimale et planifiez la maintenance de manière proactive.

3. Amélioration de la productivité : Les solutions d’impression modernes sont dotées de fonctionnalités avancées telles que l’impression mobile, l’impression sans fil et la numérisation, ce qui facilite le travail à distance et l’accès rapide aux documents.

4. Sécurité des documents : Les services d’impression incluent souvent des fonctionnalités de sécurité avancées, telles que l’authentification utilisateur, le chiffrement des données et la protection contre les menaces liées à l’impression, assurant ainsi la sécurité des documents sensibles.

5. Souplesse et évolutivité : Les solutions d’impression peuvent évoluer avec les besoins changeants de l’entreprise. Vous pouvez ajouter ou supprimer des périphériques, mettre à jour des logiciels et des services selon les besoins.

6. Accès à des technologies avancées : Bénéficiez de technologies d’impression avancées, telles que l’impression couleur de haute qualité, la finition professionnelle et la gestion avancée des documents.

Comment choisir la meilleure solution d'impression pour mon entreprise ?

Le choix dépend des besoins spécifiques de votre entreprise, de la taille de votre organisation, du volume d’impression, de la sécurité requise, de la gestion des ressources et de votre budget. Une évaluation approfondie est essentielle, n’hésitez pas à contacter notre équipe commerciale qui vous conseillera le mieux sur l’imprimante adéquate.

Gestion des équipements réseaux

Pourquoi la gestion des équipements réseau est-elle importante ?

Elle est importante pour assurer la disponibilité, la performance, la sécurité et l’efficacité d’un réseau. Une gestion efficace permet de prévenir les pannes, d’optimiser les performances et de garantir la sécurité des données.

Pourquoi opter pour la gestion des équipements réseaux par un fournisseur cloud ?

Les entreprises choisissent d’externaliser la gestion de leur infrastructure réseau pour réduire les coûts d’exploitation, bénéficier de l’expertise du fournisseur cloud, et se concentrer sur leur cœur de métier.

DSI externalisé

Pourquoi externaliser sa DSI ?

Les raisons de l’externalisation de la DSI incluent la réduction des coûts, l’accès à une expertise technique spécialisée, la concentration sur votre cœur de métier, la flexibilité pour adapter les ressources en fonction des besoins, et la possibilité de rester à la pointe de la technologie.

Quels services sont généralement inclus dans une DSI externalisée ?

Une DSI (Direction des Systèmes d’Information) externalisée offre une gamme de services pour répondre à vos besoins :

1. Maintenance informatique : Gestion proactive de la maintenance des équipements informatiques, y compris les serveurs, les ordinateurs, les périphériques et les logiciels, pour assurer leur bon fonctionnement.

2. Support technique : Assistance aux utilisateurs en cas de problèmes techniques, de pannes matérielles ou de questions liées aux logiciels.

3. Gestion des serveurs : Surveillance, configuration et maintenance des serveurs pour garantir leur disponibilité et leurs performances optimales.

4. Sécurité informatique : Mise en place de mesures de sécurité pour protéger les données et les systèmes de l’entreprise contre les menaces telles que les virus et les logiciels malveillants.

5. Gestion des réseaux : Supervision et gestion des réseaux informatiques, y compris la configuration des routeurs, des commutateurs et des pare-feu, ainsi que la résolution des problèmes de connectivité.

6. Sauvegarde et récupération des données : Mise en place de stratégies de sauvegarde régulières et de plans de reprise d’activité pour protéger les données essentielles de l’entreprise. (si option souscrite)

7. Gestion des utilisateurs et des accès : Gestion des comptes d’utilisateurs, des autorisations d’accès et de la sécurité des identifiants pour assurer un accès sécurisé aux systèmes et aux données.

8. Virtualisation : Mise en place et gestion de serveurs et de postes de travail virtuels pour optimiser l’utilisation des ressources informatiques.

9. Conseil Cloud : Fourniture de conseils stratégiques en matière de technologie Cloud pour aider l’entreprise à prendre des décisions éclairées sur ses investissements informatiques.

10. Formation des utilisateurs : Fourniture de formation aux employés sur l’utilisation efficace des outils informatiques et des logiciels de l’entreprise.

11. Mises à jour et patchs : Gestion des mises à jour logicielles et des correctifs de sécurité pour maintenir les systèmes à jour et sécurisés.

12. Gestion des actifs informatiques : Suivi et gestion des actifs matériels et logiciels de l’entreprise, y compris l’inventaire et la gestion des licences.

Conseils et formations

Quels types de formations cloud proposez-vous ?

Nous proposons des formations sur toutes nos solutions. N’hésitez pas à nous contacter pour connaître toutes les modalités.

Comment puis-je m'inscrire à une formation cloud ?

Vous pouvez vous inscrire à nos formations cloud en nous contactant via le formulaire de contact sur notre site ou par mail à commerce@globalsp.com. Nous vous recontacterons très rapidement.

Le Blog

Notre actualité

Ne manquez pas nos dernières actualités Cloud.

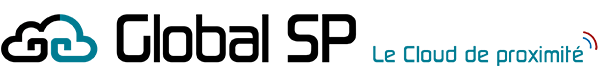

Sécurité | Déc 2022

SSH et SSL

Découvrez dans cet article ces deux protocoles de communication sécurisés :

– SSH : secure Shell

– SSL : Secure Sockets Layer

Cybersécurité | Nov 2022

Victime d’un piratage ?

Victime d’un piratage de votre système informatique ?

Découvrez dans cet article les démarches à suivre si vous en êtes victime.

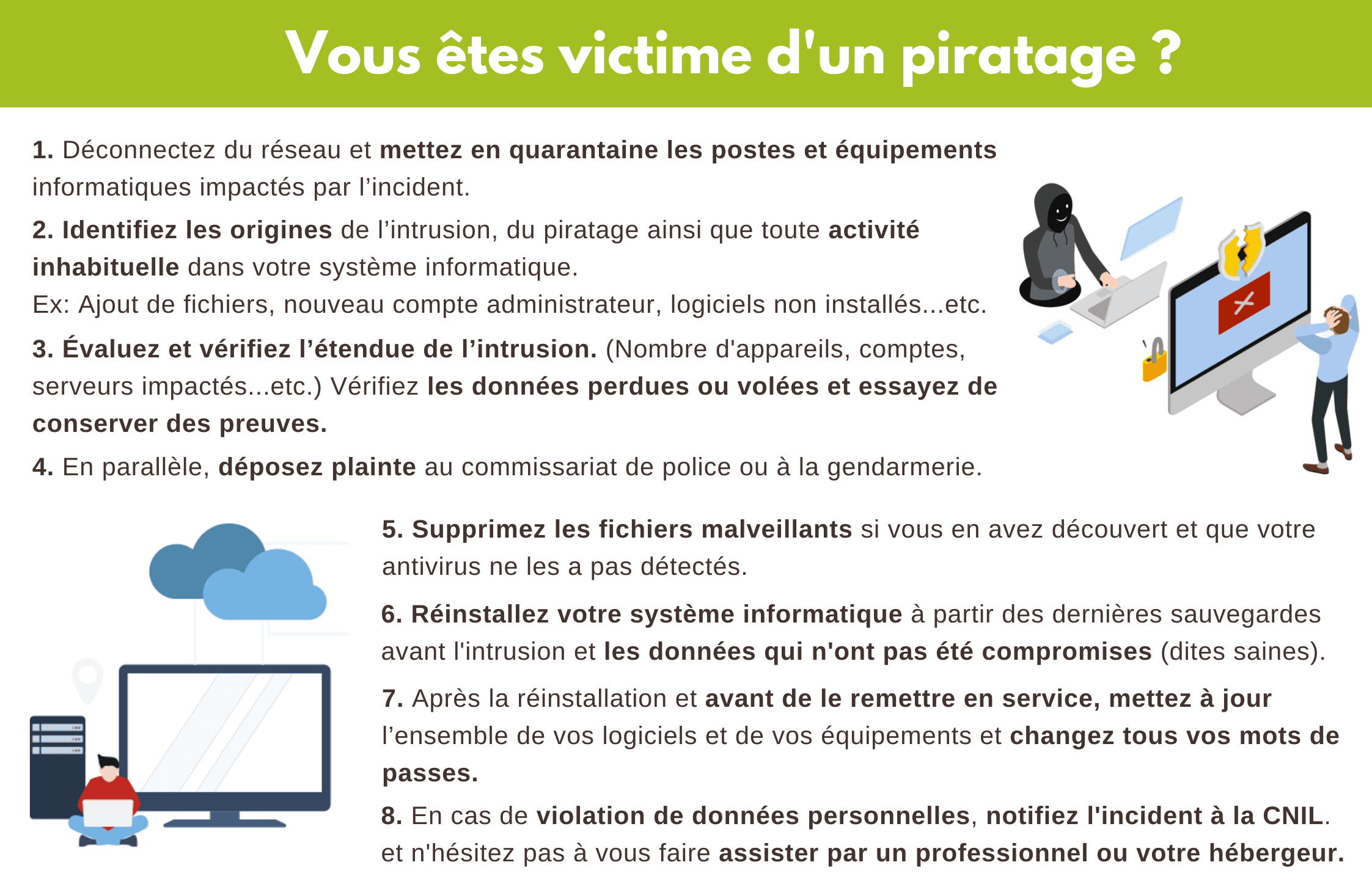

Télécom | Oct 2022

La fibre optique

Quelle fibre choisir ? Quels sont les différents types de fibres ?

On fait le point sur deux fibres pour les entreprises : FTTH et FTTO.